2020-04-15 15:36:28

來源:MOUU網絡

黑域名是什么?

“黑域名”一般指的是如下兩種類型的域名:

1.通過非正規渠道購買、來歷不明的域名;

2.惡意軟件用于在僵尸網絡中實現管理及控制等功能而使用的域名;

這里我們所指的“黑域名”特指第二類,即惡意軟件(如挖礦病毒、僵尸網絡、勒索病毒等)通過“黑域名”實現被控制終端與控制服務器之間保持通信的域名。“黑域名”還可分為靜態和動態兩類。

靜態黑域名常用于挖礦、勒索病毒等網絡攻擊行為。

動態黑域名常用于僵尸網絡或C&C等網絡攻擊行為,常常使用DGA算法(Domain Generate Algorithm)生成。

對惡意程序而言,固定的惡意IP地址極易被安全設備檢測并阻斷,無法實現隱蔽與有效地控制。所以,僵尸網絡與C&C攻擊在設置惡意軟件時極力避免使用固定IP地址作為被控終端與服務器端的連接。在程序中常常使用DGA算法來生成隨機域名(黑域名),以繞過常見的安全防護手段,實現對被控制端持續、有效的控制。

通過DGA算法生成的黑域名在互聯網中常常無法訪問,因為惡意攻擊者在惡意軟件運行時,才對域名進行注冊,所以我們發現的黑域名常常無法直接進行訪問。

黑域名與普通域名的區別有哪些?

現用現注冊

由于注冊域名需要費用,故惡意攻擊者常常在黑域名計劃上線前才注冊域名,在此時黑域名才可在互聯網環境中訪問。

使用時間短

由于現有安全防護措施對網絡流量中的行為進行檢測,發現可疑請求后將上傳云端安全管理中心。所以在黑域名生效使用后,現有檢測、防護設備可快速識別并廣播防護規則實現有效阻斷,為了避免長時間動態域名的暴露,惡意攻擊使用一個特定黑域名的時間都不長,通過在1-7天左右。

同一款惡意軟件硬編碼多個黑域名

同一款惡意軟件在制作時可能會內置多個黑域名,以提高成功連接僵尸網絡的幾率。

黑域名的常見通信過程是怎樣的?

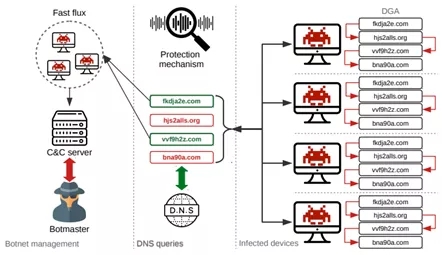

當下互聯網環境中,常常使用黑域名來實現隱藏僵尸網絡中主控端真實IP,因其使用域名的動態性,可繞過基于特征檢測的安全防護設備防護功能。

以動態黑域名為例,說明黑域名的使用場景及使用過程。

1.感染并生成隨機域名

惡意人員通過惡意郵件、網絡入侵等手段,向用戶計算機投放惡意病毒,釋放C&C被控端軟件。被控端軟件部署后,根據DGA算法生成偽隨機域名。

2.注冊隨機域名,被控端反向連接主控端

惡意攻擊者可提前注冊部分黑域名,在惡意程序感染終端后使用DGA算法生成偽隨機域名池,使用池中域名逐一向DNS服務器請求對應的IP地址,直至成功獲取IP地址后即進行C&C會話連接,進行反向連接。

惡意攻擊者可提前注冊部分黑域名,在惡意程序感染終端后使用DGA算法生成偽隨機域名池,使用池中域名逐一向DNS服務器請求對應的IP地址,直至成功獲取IP地址后即進行C&C會話連接,進行反向連接。

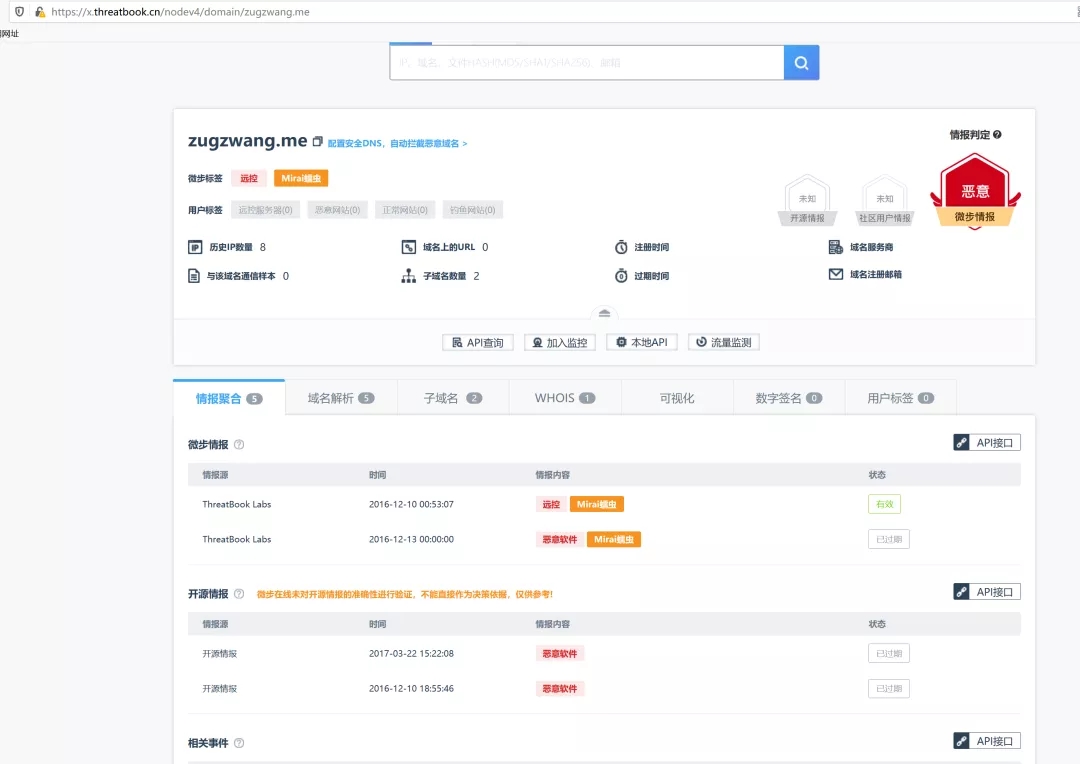

對于歷史上發現的黑域名示例:

• zugzwang.me

• tr069.online

• tr069.tech

• tr069.support

• zvdhcktzjoz.biz

• 1cgqypq2o9mf4d3pgt0100twa.net

• d7gdxaph63ks231iac1gfmf0i.biz

• pwmdyyj.info

• sxekhtn.net

• bbhxyjv.org

• ihbgynr.biz

• ywqksthri.net

• ……

黑域名的識別

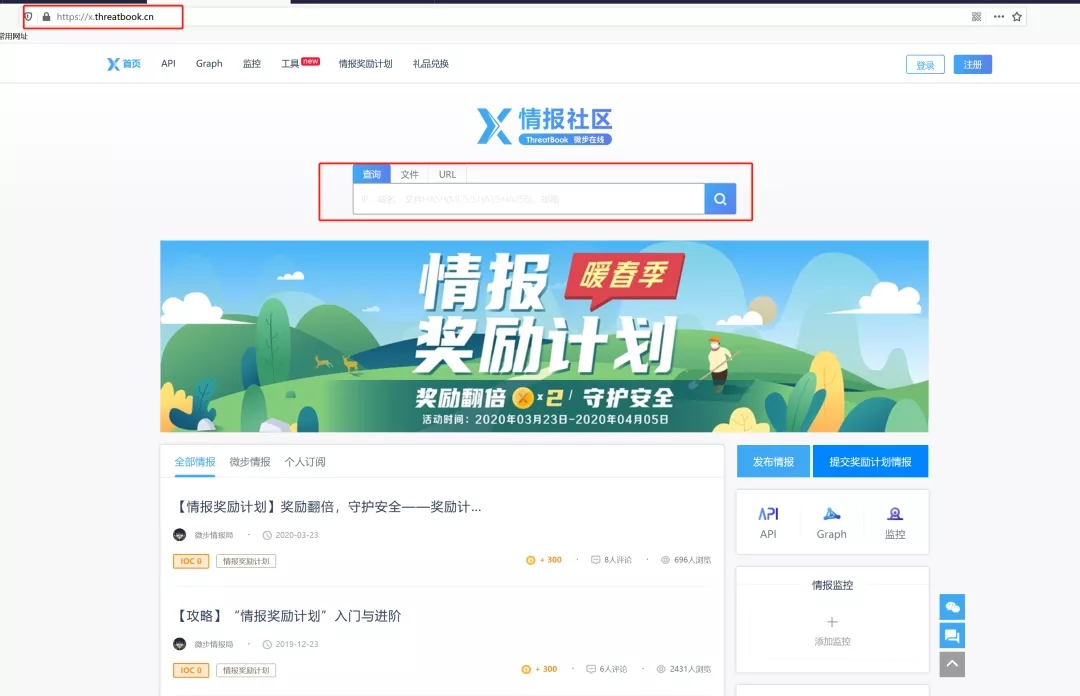

一些第三方威脅情報公共平臺可以進行黑域名的協助確認(以下截圖以微步在線威脅情報社區為例):

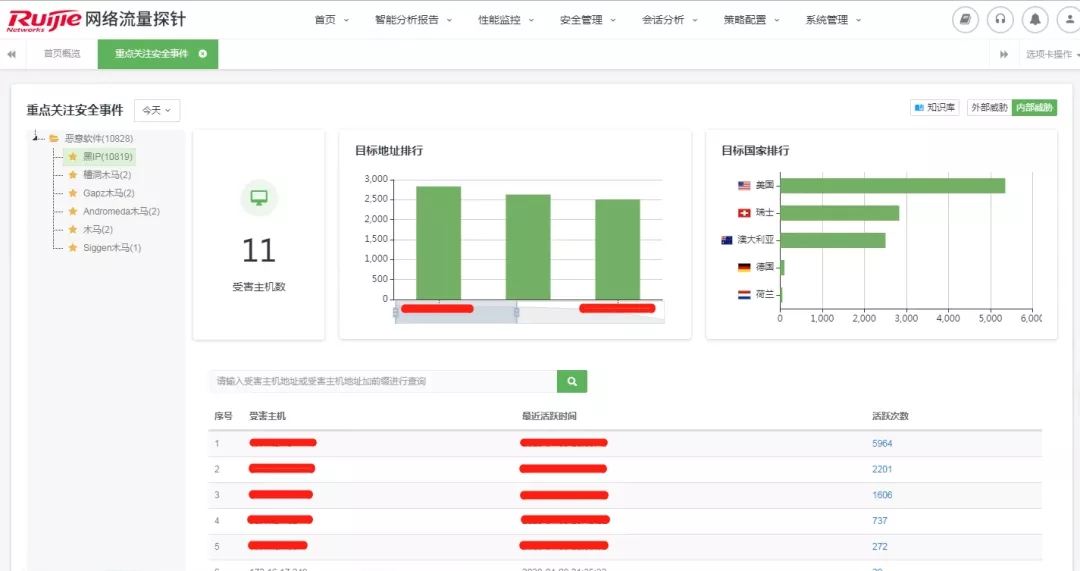

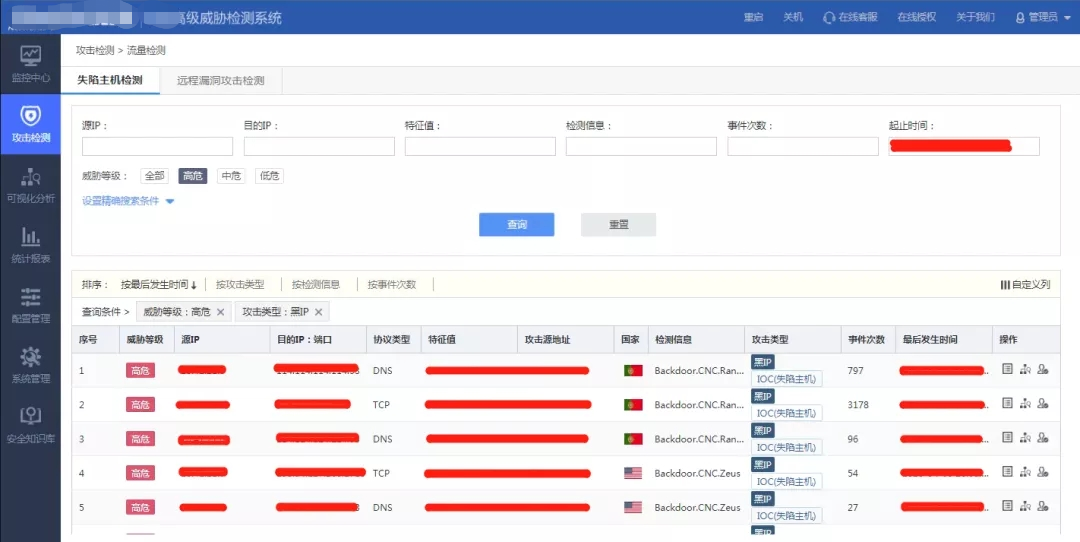

同時借助于我司RG-BDS大數據安全平臺、RG-BDS-TSP流量探針以及RG-APT高級威脅檢測系統,均能第一時刻發現黑域名的解析與訪問,并進行告警。

RG-BDS大數據安全平臺統一告警:

RG-BDS-TSP流量探針告警:

RG-APT高級威脅檢測系統告警:

黑域名防護常見場景

某客戶存在被惡意軟件感染的主機,向外網發送異常的黑域名連接請求,上端運營商、上級單位等機構發現客戶處存在的異常流量,同步客戶處理要求。

除了及時對遭受惡意軟件感染的主機進行病毒清除等安全加固措施外,可使用MOUU全新NGFW的DNS過濾功能(或DNS清洗功能),進一步控制黑域名的異常訪問,將相關風險降至最小。

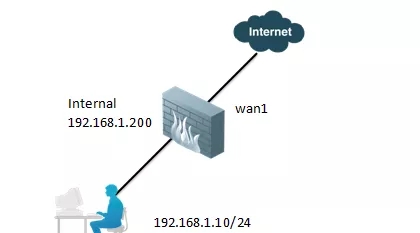

常見拓撲如下:

前置條件說明:

1.防火墻能夠正常連接公網;

2.防火墻必須已購買授權,且授權仍在有效期內;

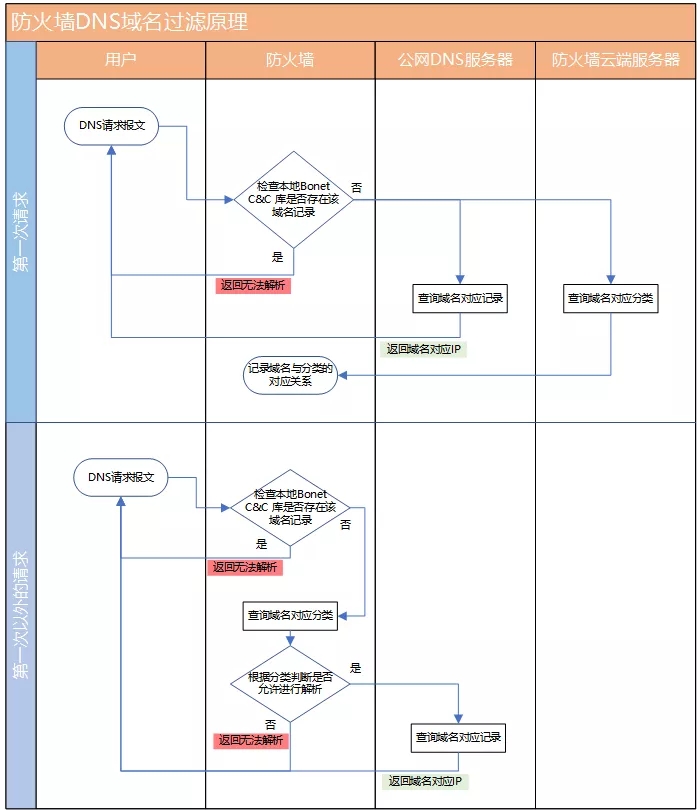

原理說明

MOUU全新NGFW的DNS過濾功能,顧名思義,防火墻在內部中毒主機訪問黑域名時的DNS交互階段起控制限制作用。

在防火墻進行DNS過濾過程中:

1.防火墻需要與云端服務器進行交互;

2.當第一次識別到某個域名(假設為域名A)的解析請求時,防火墻會在轉發DNS報文的同時與云端確認域名分類,并記錄在防火墻的緩存信息中;

3.在緩存信息有效的前提下,第二次以及更多次請求識別到域名A的解析請求時防火墻可以直接進行處理;

以防火墻對某個域名(假設為域名A)進行DNS過濾的工作流程的描述,可用下圖簡述:

具體配置

1、用戶基本上網配置:

根據實際需求,將防火墻部署到網絡中,實現基本上網需求;

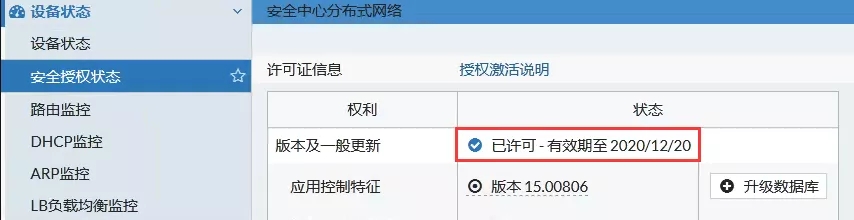

2、防火墻授權注冊與激活:

按照防火墻授權注冊流程完成注冊與激活,激活完成后確保當前設備仍處在授權有效期內,如下圖所示:

3、配置DNS過濾模板:

通過Web 進入 對象配置--DNS過濾模板,設備默認已有DNS模板“default”,可點擊右上角的增加按鈕,新增一個模板,如本例增加的模板“dns_filter”:

配置選項說明:

阻斷發送到botnet C&C的DNS請求:防火墻設備在導入授權后,會將云端的Botnet地址庫、C&C地址庫下載到本地;開啟此功能后,當DNS請求的域名在Botnet地址庫或C&C庫中,DNS請求將直接阻斷,不會進行后續處理;

基于安全中心分類的過濾器:將DNS請求的域名發送到云端,云端會返回請求的域名的分類信息,用戶可基于分類結果,對不同的分類執行不同的動作;

靜態域過濾器-域過濾:可手工定義一個域名列表,人為指定對特定域名的處理動作;

靜態域過濾器-外部IP阻斷清單:與域過濾類似,可手工定義一組IP列表,當域名解析出的地址在該地址列表范圍內,人為指定處理動作;

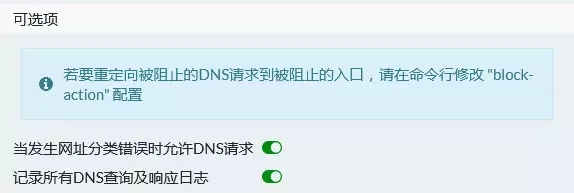

可選項-當發生網址分類錯誤時允許DNS請求:開啟此功能后,當請求的域名發送給云端,云端暫未對其進行分類,或者防火墻與云端無法正常通信時,用戶的DNS解析報文可正常轉發;關閉此功能后,如出現域名沒有分類,或云端連接異常時,DNS報文將不進行轉發。

可選項-記錄所有DNS查詢及相應日志:開啟此功能后,可同時記錄DNS的請求與回復內容。

推薦必須開啟的功能選項:阻斷發送到BotnetC&C的DNS請求,基于安全中心分類的過濾器(務必根據實際需要對特定分類的動作進行修改與確認),可選項-當發生網址分類錯誤時允許DNS請求。

4、配置SSL深度檢測模板

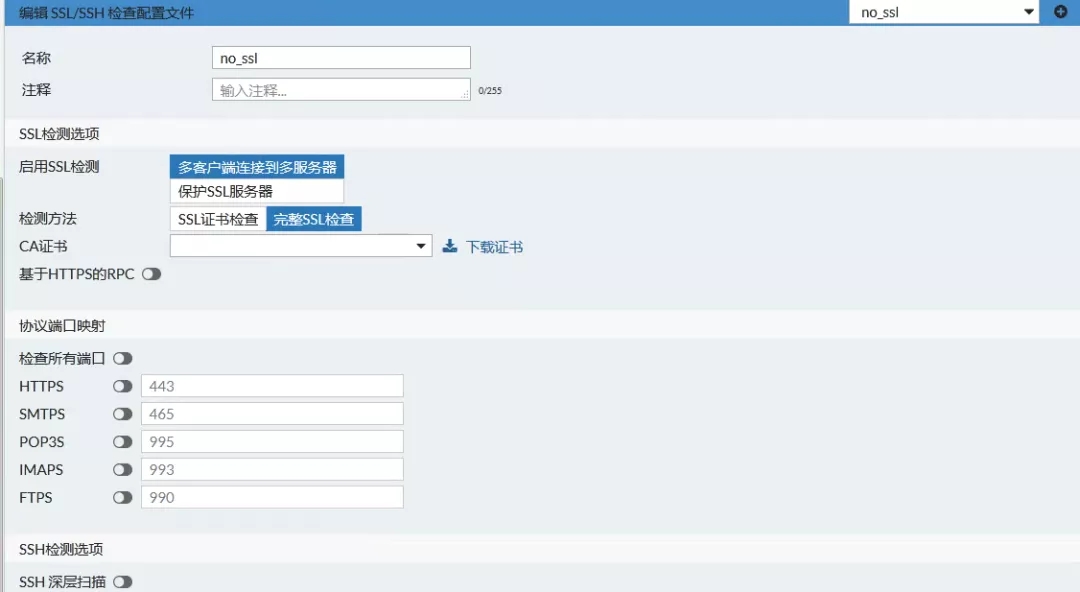

在防火墻6.0軟件版本上,為了提高安全性,在安全策略開啟UTM功能時,要求必須選擇SSL/SSH深度檢測模板。設備默認已內置SSL深度檢測模板,但默認模板中都會對SSL、SSH協議進行代理檢測,在實際應用中可能導致出現業務異常。因此如實際場景中沒有SSL加密內容的解密需求,需要重新設置一個不加密檢測的SSL模板。

配置方法:通過WEB方式進入 對象配置--SSL/SSH深度檢測模板,點擊右上角新建按鈕,創建一個新的SSL/SSH深度檢測模板,如下圖新建的SSL/SSH深度檢測模板“no_ssl”:

新建的模板中,將“檢查所有端口”以及“HTTPS”等協議后的開啟選項全部關閉即可。

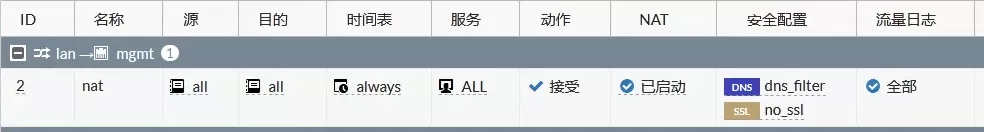

5、安全策略中調用DNS過濾模板

通過Web界面,在策略設置--IPv4策略中,對現有策略進行調整。如下圖所示,在對上網上網的“安全配置”進行設置后,調用DNS過濾模板“dns_filter”以及SSL/SSH深度檢測模板“no_ssl”:

效果檢驗

通過防火墻下PC嘗試解析黑域名,查看防火墻阻斷效果,在防火墻上通過查看日志以及內外網接口抓包方式確認效果。

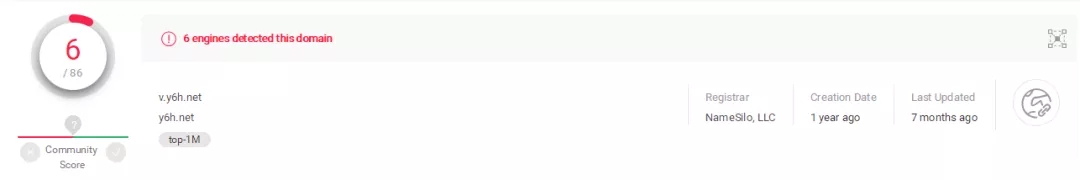

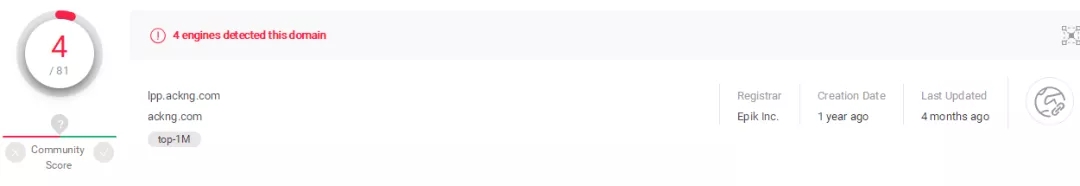

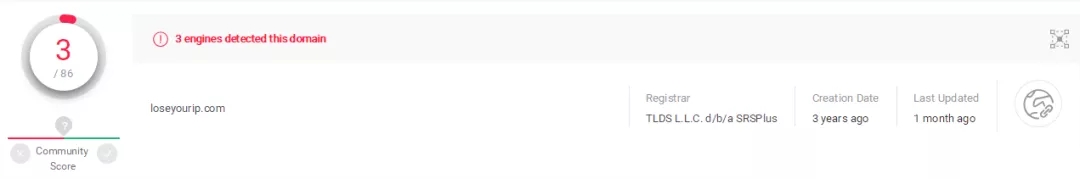

1、本案例中使用“v.y6h.net” “lpp.ackng.com” “loseyourip.com” 3個黑域名進行測試,(以下是使用VirusTotal工具驗證所測試的3個域名風險性截圖,確認屬于高風險域名):

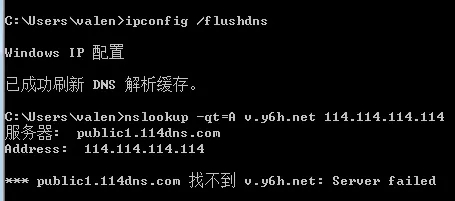

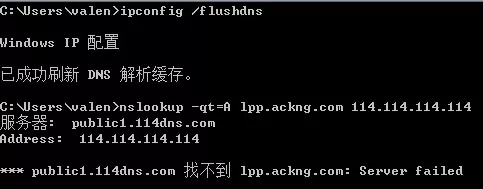

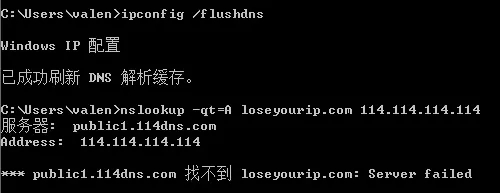

2、為確保效果,強制測試PC使用常見DNS服務器(案例中使用114.114.114.114 DNS服務器)對風險域名進行解析

測試說明:

a)參數“-qt=A”為nslookup的補充參數,意為強制進行IPv4的域名解析;

b)命令最后的地址,意為強制使用該地址作為DNS服務器;

c)每次測試前,均使用命令“ipconfig /flushdns”清空DNS緩存,避免緩存影響測試結果。

3、防火墻端阻斷效果日志:

防火墻日志說明:

a)動作為“block”且消息字段顯示“Domain belongs to a denied category in policy”,表明該DNS報文是通過DNS分類手段被阻斷;

b) 動作為“block”且消息字段顯示“Domain was blocked by dns botnet C&C”表明該DNS報文是匹配到本地的Botnet C&C庫被阻斷;

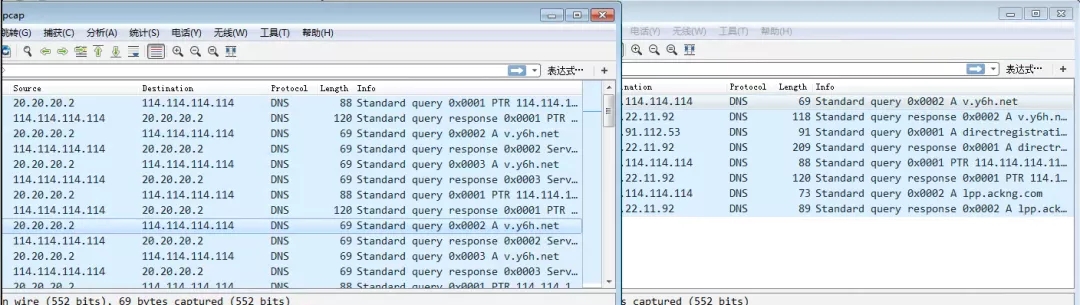

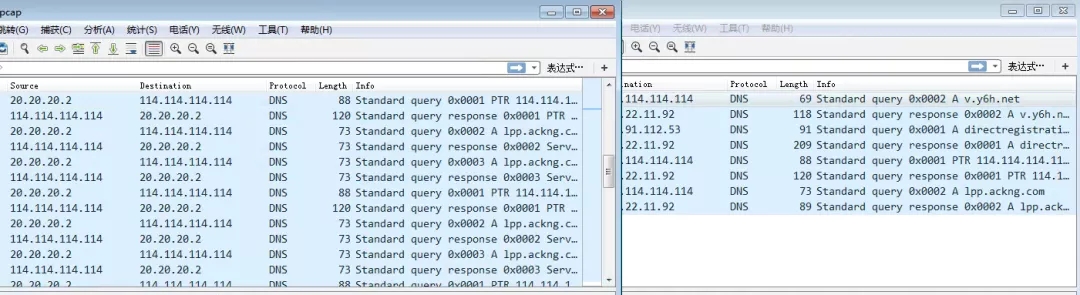

4、防火墻內外網報文情況:

(截圖左側為防火墻內網口報文,右側有防火墻外網口報文)

其他注意事項

• DNS黑域名過濾功能僅限V5.2-R6.0平臺版本使用;

• 當防火墻設備沒有授權時,云端分類庫將無法使用。

• 設備管理域中的管理地址需要能夠與外網正常通信,包括域名解析與主動向外的訪問;