2020-06-18 14:34:40

來源:深信服科技

2019年Gartner發布影響首席信息安全官的七大網絡安全和風險管理趨勢,強調了威脅監測與響應能力的重要性。無獨有偶,IBM、德勤等全球頂尖的咨詢機構最新提出的安全模型與框架,也無一例外地傳達了對威脅監測與響應能力的重點關注。

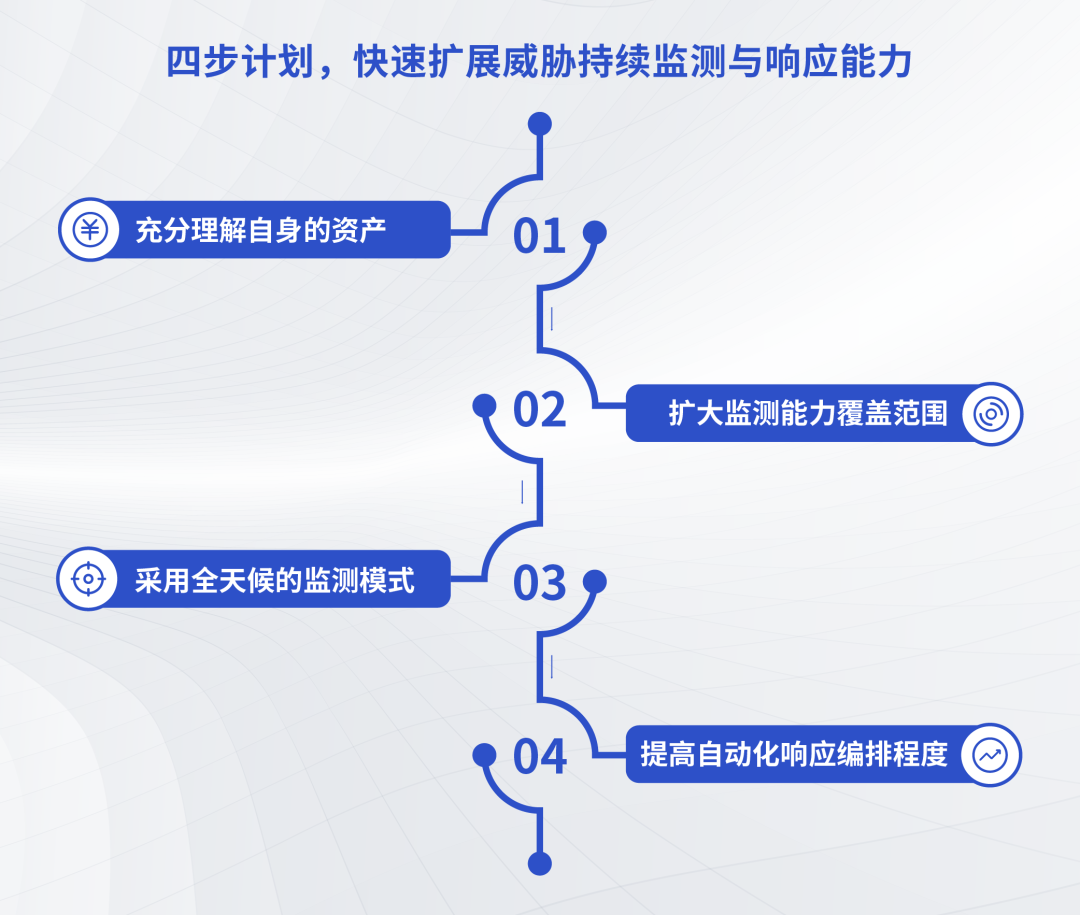

本文基于多年的安全研究、趨勢洞察以及大量用戶的安全服務經驗,總結提煉“四步走計劃”,有效整合與優化已有的技術和管理流程,快速擴展威脅監測與響應能力,幫助用戶構建威脅持續監測與響應的有效實踐。

什么是威脅監測與響應能力

簡單來說,威脅監測即組織通過攻擊者留下的蛛絲馬跡盡可能早地識別出所遭受的各種威脅的能力,而響應則是指包括威脅分析研判、通告、處置及加固等一系列動作。

當前,組織單位面對的是目標堅定、資源豐富、手段靈活的產業化攻擊對手,他們訓練有素,利用人工智能手段來武裝攻擊工具,使得攻擊更加頻繁,交易方式更加隱蔽。如果不匹配同樣先進智能的技術產品、訓練有素的人員、高效清晰的流程,難以形成有效對抗。因此,組織需要一套行之有效的威脅監測與響應閉環流程、一群經驗豐富的專家以及配套的安全設備,需要快速擴展威脅持續監測與主動響應能力,實現威脅持續對抗。

四步計劃,

快速擴展威脅持續檢測與響應能力

第一步:充分理解自身的資產

隨著業務系統邊界逐漸模糊,資產不可視導致的問題日益凸顯:悄然上線的資產無從知曉,直至系統感染病毒后才被通知;服務器不知在哪,處置問題時定位設備耗時耗力;Web系統版本記不住,加固操作無從下手......安全建設必須在安全可視的基礎上,如果沒有完整的、詳細的資產清單,安全運維人員就無法確保組織的安全。因此資產管理作為安全運營的基礎,是監測與響應的根本,是務必重點完成的一項工作。

那么如何有效落地資產管理呢?

首先,以行政部門或采購部門的固定資產表為起點,梳理出資產基本信息,如所屬部門、物理位置、用途、責任人、聯系電話等。

然后,在資產發現工具的支撐或專業服務人員的指導下,以主動和被動結合的方式識別出資產的更多信息,包括IP、MAC、端口、系統版本。

其次,采取增量式更新的方式全面地理清應用系統資產信息,如web服務器版本、中間件版本、開放端口等,通過把時間窗口拉長的方式降低工作難度。

最后,進行長效的資產日常運營,包括不斷對資產信息清單進行更新和對資產進行更細致規范的分類分級管理,從評估不同資產的重要性及其所對應的安全等級,到設計出不同安全等級資產對應所需的安全保護措施,并通過網絡分區分域優化、安全設備差異化部署、安全策略強化配置等方式合理配置安全資源,優先保障高價值資產得到有效保護。

第二步: 擴大監測能力覆蓋范圍

監測能力需要結合資產梳理的結果,覆蓋高價值資產范圍,如暴露在互聯網的資產,日常運維中關注較少的資產。同時,根據業務和資產的特性擴大監測能力涵蓋的數據范圍。這就需要充分用好已有的安全產品,并視情況新增設備來實現多種類型數據的采集和過濾。一般來說,系統日志、網絡流量和端點日志必不可少,這些數據中蘊含著攻擊行為必然會留下的腳印和軌跡,有助于描繪出整體網絡環境中的正常訪問與異常攻擊,同時它們也是主動開展威脅狩獵、攻擊溯源的重要支撐。

用戶行為也必須納入監測監控的范圍。訪問和操作行為及其相關的數據有助于安全系統觀察和統計用戶的行為基準,生成畫像,而通過持續監控和機器學習算法發現的偏離基準的某些行為即可被判定為異常訪問,這往往是用戶賬戶被劫持進行橫向擴散或內鬼正在違規操作竊取數據的表現。舉個例子,如果某終端與某系統之間的訪問通信量一直相對穩定,且集中在某一特定時段,但突然在某個特定時間訪問量激增,即使系統類型或所用協議的詳細信息均未知,威脅監測也必須對該危險信號進行通告并立即展開調查。

第三步: 采用

安全設備具備實時監控網絡中異常態勢的能力,通過設備告警的方式提醒用戶關注和處置,其對威脅監測與響應的價值不言而喻。同時,經驗豐富能力充分的安全分析人員可與安全設備實現互補,主動進行高階威脅分析,對成功入侵到內網的攻擊行為進行持續搜尋,通過安全策略加固以防范類似的威脅,最終通過分析人員與安全設備的各取所長與協同配合,成功實現持續監測模式。

此外,通過對黑客的活動規律進行統計,黑客組織往往在防守者較為放松的時候發動攻擊,如夜間凌晨、節假日,因此7*24小時云端遠程進行持續監測與響應是大勢所趨,既能有效監控安全態勢、提前通知事件,又能節省成本、釋放人員精力。

以深圳一高校為例,前不久的某個深夜,該高校IT運維人員張工突然接到電話,朦朧的睡眼被電話中傳來的“勒索病毒”4個字徹底驚醒,原來是深信服MSS服務云端專家通過云端運營平臺進行持續監測的過程中發現了病毒的活動跡象。張工迅速連入學校內網,在云端專家的指導下進行事件初步分析判斷,發現是某臺終端感染了勒索病毒最新變種,電腦中文件正在被加密,

第四步: 提高響應自動化編排程度

安全編排與自動化響應SOAR是當前安全領域熱點技術之一。安全運營過中,手動和自動協同的定制化工作流的有效運用和高效運轉可降低不同產品間切換需耗費的人力、時間,而完備的信息收集、多種互相配合的監測算法、規范工作流的編排可保證威脅監測與響應的效果。安全編排中的自動化程度,決定了威脅監測與響應的效率和準確性,這里務必關注2個重點技術能力的建設——Use Case和Playbook。

未知威脅或高級持續威脅之所以破壞性強,皆因攻擊者是具有自適應能力的智慧型對手,正在采用魚叉攻擊、水坑攻擊甚至是人工智能等豐富的攻擊方式強化攻擊能力,而目前分析師做日志分析、威脅狩獵時,需要多種平臺工具之間頻繁切換,容易被海量的告警信息所淹沒,甚至忽視掉關鍵線索,因此我們需要靈活、智慧的防守者精準、主動、快速地識別威脅,Use Case技術可有助于實現上述目標。

Use Case基于對常見攻擊場景、攻擊目標、攻擊技術、入侵手法、攻擊路徑的研究和掌握,站在攻擊者的角度還原攻擊各個階段的常見做法,思考攻擊者會如何繞過或躲避安全產品,預測攻擊者為了達成目標會有哪些行為,最終可清晰地告訴設備平臺和分析人員當前場景下攻擊一般分為哪幾步,需要到哪些設備哪些終端提取日志數據,怎么對這些數據進行聚合和關聯,如何根據以上信息對威脅進行研判和告警,哪些威脅是需要優先重點關注的,從而有助于監測與響應能力自動化的提高。

2019年Gartner發布的一篇研究報告指出,任何監測能力離不開安全監測用例Use Case,只有它被恰當地設計和實施好,包括EDR、防火墻、全流量監測設備在內的監測技術才能更好發揮作用。業內著名的MITRE ATT&CK框架詳盡地描述了攻擊者普遍使用的戰術與技術,深信服基于此設計了大量Use Case,融合到安全運營平臺,增強對未知威脅識別的準確率和效率。

▲基于MITRE ATT@CK框架的Use Case設計示例

響應處置工作是安全運營中較為復雜的部分。傳統的做法是,加固人員按照威脅處置建議逐個完成響應動作,但一方面擔心操作經驗的缺乏導致響應效果無法保證,另一方面擔心加固存在遺漏導致同類威脅頻繁發生甚至轉變為事件釀成損失。

而響應處置腳本Playbook可有效實現響應工作的自動化編排,降低響應處置的平均時間,確保響應動作的完備和全面。Playbook針對不同安全事件類型規定了最佳處置流程,劃分工作優先級,使人員、流程、技術無縫融合在一起,共同完成從分析研判、誤報確認、上下文信息收集、處置分工、效果核驗、日志記錄和總結歸檔等工作,大大縮短響應時間。

以深信服安全運營平臺為例,在SOAR技術的賦能下,通過Use Case和Playbook等技術的應用,安全運營平臺可幫助用戶建立規范的監測與響應的流程,實現過程的自動化無感知,只需要在工單系統中對結果進行檢查確認,實現閉環。值得一提的是,其中多產品聯動處置的功能利用策略下發機制可協助用戶實現以點帶面的自動化安全加固。

▲安全自動化編排與響應SOAR技術框架

充分理解自身的資產以實現全方位的“自知之明”、明確監測能力覆蓋的范圍與場景以實現數據分析的“面面俱到”、采用全天候的監測模式以實現安全監測的“不眠不休”、提高響應自動化程度以實現安全運營的“事半功倍”。“四步走計劃”的建設思路將協助各組織穩步提升自身的威脅監測與主動響應能力,從而能夠在外部攻防不對等、內部安全監管趨嚴的大環境下,有條不紊地開展日常運營工作,胸有成竹地實現安全能力提升。