2020-04-17 11:26:06

來源:網信防務

根據總結usb相關已出現攻擊類型可分為一下四大類型:

1、通過重新編程USB設備的內部微控制器。該設備看起來像一個特定的USB設備(例如:充電器或充電線),但執行另一個操作(例如:鍵盤 – 鍵入擊鍵)。

2、通過重新編程USB設備的固件來執行惡意操作(例如惡意軟件下載,數據泄露等)。

3、通過不重新編程USB設備固件,但利用操作系統通常與USB協議/標準交互的缺陷。

4、基于USB的電氣攻擊(USB Killer)。

我們經常使用的有如下攻擊工具:

1、Rubber Ducky:一種HID的攻擊方法,單利用條件較為嚴格,由此衍生的產品也多種多樣。

2、Unintended USB channel:USB硬件木馬,它基于意外的USB通道(例如使用USB揚聲器來泄露數據)泄露數據

3、TURNIPSCHOOL(COTTONMOUTH-1):隱藏在USB電纜內的硬件植入物

4、Default Gateway Override:使用微控制器欺騙USB以太網適配器以覆蓋DHCP設置并劫持本地流量的攻擊

5、DNS Override by Modified USB Firmware: 研究人員修改了USB閃存驅動器的固件,并用它來模擬USB以太網適配器,然后允許它們劫持本地流量

6、USBee attack-:使USB連接器的數據總線發出可用于泄露數據的電磁輻射

7、USB Killer- 通過插入觸發電器附加費的USB設備來永久銷毀設備

以上介紹的7種常用工具大家都可以在hak5購買到,至于價格會貴一點,但是還是很好用的,大家也可以選擇國產的設備,價格還是很接地氣的,功能上和hak5還是個有優劣的。

講了這么多,今天主要給大家講的是USB的第101種攻擊方式,跳出五行外的硬件設備,不僅僅局限在計算機周邊的攻擊范疇。

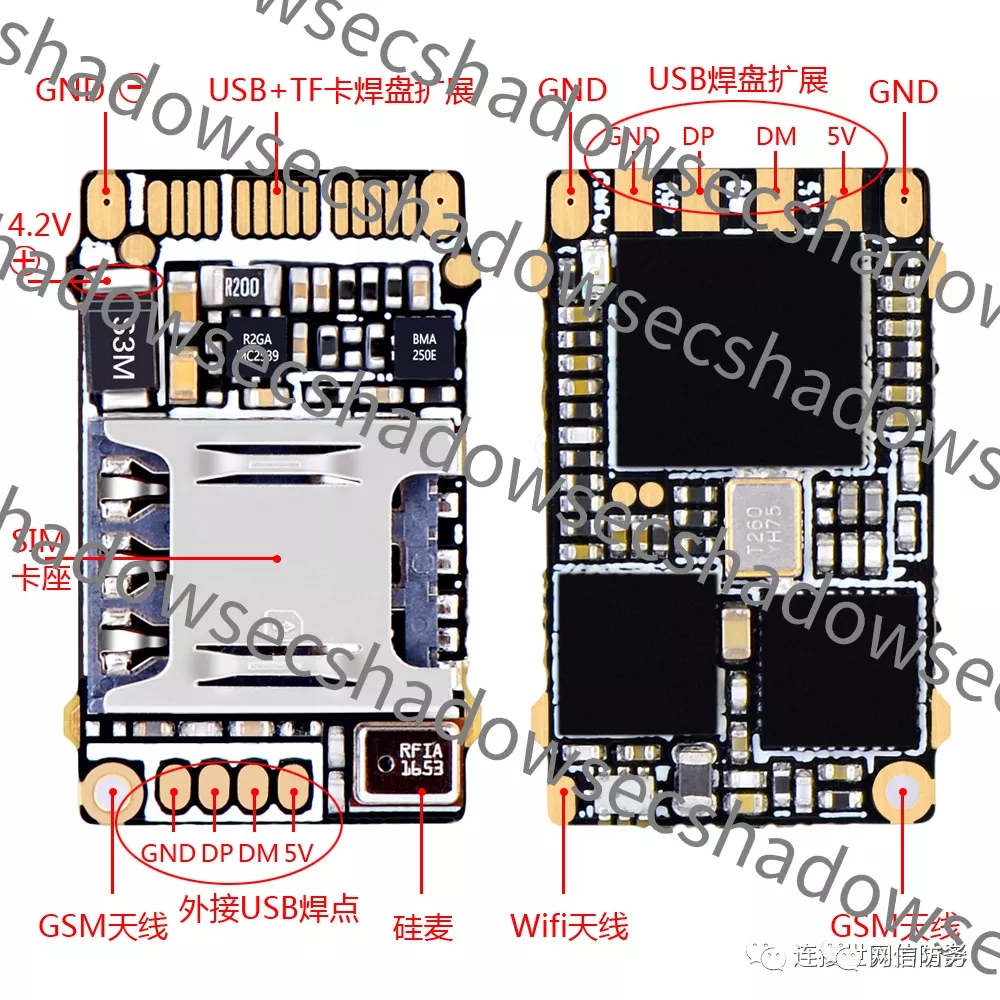

首先這是一個大概和你大拇指掩蓋那么大的一個芯片,他的作用很廣泛,今天只介紹一下我們需要的功能,GSM網絡連接、Wifi連接、GPS記錄、語音實時**。

接下來我們把小芯片加上一個組件“U盤”

加上這個有啥用呢?

其實就是讓“背鍋俠”正常使用U盤,但是電流正常進入芯片,得到供電的芯片可以進行所有遠程功能。

你需要懂一點電焊技巧,畢業于藍翔的我,這事小case

在上端插口,插上個tf,這簡單的靜默監聽設備就完成了。

至于怎么用,我想100個人會有10000種方案的。

當然它也可以做成下面這種形態

是的,我們已經完成了這所有工作,并且“出租”給了安全研究人員。

那么問題來了,他們打算拿著這東西在HW里干些什么事,我們就不得而知。

HW的小伙伴,且行且珍惜!